Snake Keylogger, detectado por primera vez en noviembre de 2020, ha subido al segundo puesto de los malwares más activos en España, tras realizar una intensa campaña de phishing, según investigadores de Check Point. Aquí te contamos cómo funciona Snake Keylogger y cómo podemos evitar caer en sus trampas.

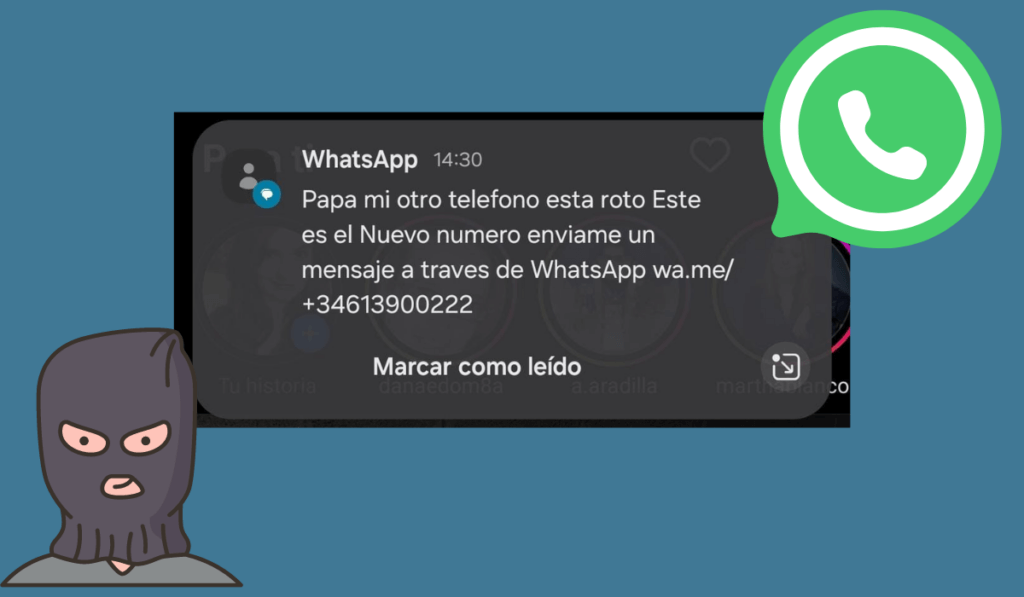

Snake es un keylogger.NET modular y ladrón de credenciales. Su función principal es registrar las pulsaciones de los usuarios en ordenadores o dispositivos móviles y transmitir los datos recogidos a los ciberdelincuentes. En las últimas semanas, Snake ha crecido rápidamente a través de emails de phishing bajo diferentes temáticas en diferentes países y sectores empresariales.

Las infecciones de Snake suponen una gran amenaza para la privacidad y la ciberseguridad de los usuarios, ya que este malware puede sustraer prácticamente todo tipo de información sensible, además de ser un keylogger especialmente evasivo y persistente. Actualmente existen foros clandestinos de hacking en los que se puede adquirir este Keylogger por precios que oscilan entre los 25 y los 500 dólares, dependiendo del nivel de servicio ofrecido.

¿Cómo funciona Snake Keylogger?

Este tipo de ataque puede ser especialmente peligroso debido a que las propias víctimas tienden a utilizar la misma contraseña y nombre de usuario para diferentes cuentas, y una vez que una de las credenciales de inicio de sesión se vulnera, el ciberdelincuente obtiene acceso a todas las que tienen la misma clave.

Para poder detenerlo, es esencial utilizar una opción exclusiva para cada uno de los diferentes perfiles. Para ello, se puede recurrir a un gestor de contraseñas que permita tanto gestionar como generar distintas combinaciones de acceso robustas para cada servicio en función de las pautas decididas.

«Siempre que sea posible, los usuarios deberían contar con tecnologías de autenticación multifactor (MFA) o de inicio de sesión único (SSO)», afirma Maya Horowitz, vicepresidenta de investigación de Check Point Software. «Además, cuando se trata de políticas de contraseñas, elegir una clave fuerte y única para cada servicio es el mejor consejo, ya que así, incluso si los ciberdelincuentes se hacen con una de tus credenciales, ésta no les dará inmediatamente acceso a múltiples portales y servicios. Los keyloggers, como Snake, se distribuyen a menudo a través de correos electrónicos de phishing, por lo que es esencial que los usuarios sepan estar atentos a las pequeñas discrepancias, como las faltas de ortografía en los enlaces y las direcciones de email, y sean educados para no hacer clic en enlaces sospechosos ni abrir archivos adjuntos desconocidos».

Asimismo, los expertos de la compañía advierten que “Revelación de información del servidor web Git», es la vulnerabilidad explotada más común – afectó al 45% de las empresas a nivel mundial-, seguida de «Ejecución de Código Remoto en encabezados HTTP” que impactó a más del 44%. “Ejecución de código en remoto de MVPower DVR»Dasan» se sitúa en tercer lugar, afectando al 42% de los negocios a nivel mundial.

El Índice de Impacto Global de las Amenazas de Check Point Software y su Mapa de ThreatCloud se basan en la inteligencia ThreatCloud de Check Point Software, la red de colaboración más grande para combatir la ciberdelincuencia que ofrece datos de amenazas y tendencias de ataque desde una red global de sensores de amenazas. La base de datos ThreatCloud inspecciona más de 3.000 millones de sitios web y 600 millones de archivos diariamente e identifica más de 250 millones de actividades de malware cada día.

Periodista. Mezclo #tecnologia y ciencia que mejora la vida de las personas!